TrickBoot özelliği, TrickBot botunun UEFI saldırıları çalıştırmasına izin veriyor. Dünyanın en aktif botnet’lerinden biri olan TrickBot, bir UEFI / BIOS Bootkit Özelliği ekleyerek yeni bir iyileştirme elde etti.

Kötü şöhretli TrickBot yeni bir iyileştirme aldı, yazarlar UEFI / BIOS sabit yazılımındaki iyi bilinen güvenlik açıklarından yararlanmak ve önyükleme setleri gibi kötü amaçlı kodlar enjekte etmek için tasarlandı. “TrickBoot ” adlı yeni bir özellik eklendi. TrickBoot işlevselliği Gelişmiş İstihbarat (AdvIntel) ve Eclypsium uzmanlar tarafından belgelendi.

“TrickBoot “adını verdiğimiz bu yeni işlevsellik, saldırganların bir cihazın UEFI / BIOS sabit yazılımını okumasına, yazmasına veya silmesine olanak tanıyor. İyi bilinen güvenlik açıklarına karşı cihazları kontrol etmek için kullanıma hazır araçlardan yararlanıyor.”

“UEFI seviyesi implantlar en derin, en güçlü ve gizli bootkit formları olduğundan, bu TrickBot’un evriminde önemli bir adımı işaret ediyor. TrickBot aktörleri, belirli UEFI / BIOS ürün yazılımı güvenlik açıkları için kurban cihazları tuvalleme becerisini ekleyerek, yeniden görüntüleme ve hatta cihaz tuğla oluşturma özelliğinden kurtulan ürün yazılımı düzeyinde kalıcılıkla belirli kurbanları hedefleyebilir.”

TrickBoot özelliği, TrickBot botunun UEFI saldırıları çalıştırmasına izin veriyor

Birleştirilmiş Genişletilebilir Ürün Arabirimi (UEFI) bir işletim sistemi ve platform firmware arasında bir yazılım arayüzü tanımlayan bir özelliğidir. UEFI, orijinal olarak tüm IBM PC uyumlu kişisel bilgisayarlarda bulunur. Eski Temel Giriş / Çıkış Sistemi (BIOS) sabit yazılım arabiriminin yerini alır. Çoğu UEFI sabit yazılım uygulaması, eski BIOS hizmetleri için destek sağlar.

UEFI, işletim sistemi kurulu olmasa bile bilgisayarların uzaktan tanılamasını ve onarımını destekleyebilir. Yıllar içinde uzmanlar, kalıcılığı sağlamak ve güvenlik çözümlerini atlatmak ve aygıt yazılımını hedeflemek için özel olarak geliştirilmiş kök setlerini kullanan birkaç saldırı gözlemledi.

Güvenli Önyükleme mekanizması Orijinal Ekipman Üreticisi (OEM) tarafından güvenilen yalnızca yazılımın çalıştırılmasına izin verir. Bir aygıtın UEFI / BIOS ürün yazılımına kötü amaçlı bir kod enjekte etmek, saldırganların aygıtta kalıcılık sağlamasına neden olur. Hatta kötü amaçlı yazılımın yaygın kötü amaçlı yazılımdan koruma çözümleri tarafından algılanamamasına olanak sağlayabilir.

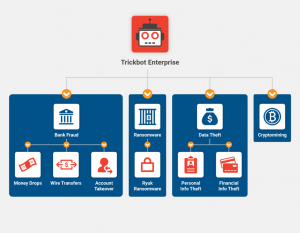

TrickBot , Ekim 2016’dan beri piyasada bulunan popüler bir bankacılık Truva atıdır. yazarları yeni özellikler uygulayarak onu sürekli olarak yükseltir ve çok amaçlı bir hizmet olarak kötü amaçlı yazılım (MaaS) modeli aracılığıyla sunmaya devam eder. Tehdit aktörleri, bilgi hırsızları ve Conti ve Ryuk gibi fidye yazılımları dahil olmak üzere çok çeşitli kötü amaçlı yazılımları dağıtmak için botnet’ten yararlanır.

Bugüne kadar, Trickbot botnet zaten bir milyondan fazla bilgisayara bulaştı. Tehdit aktörleri tarafından gözlemlenen en yaygın saldırı zinciri EMOTET malspam kampanyalarıyla başlar. Ardından TrickBot ve veya diğer yükleyicileri yükler.

TrickBot UEFI saldırıları gerçekleştirebilir

Yeni iyileştirme sayesinde TrickBot, ulus devlet aktörlerinin hackleme kampanyalarının bir parçası olabilecek UEFI saldırıları gerçekleştirebilir. Yeni işlevsellik, Microsoft liderliğindeki birden fazla güvenlik firmasının katıldığı ortak bir operasyonla gerçekleştirilen yayından kaldırma girişimlerinin ardından ilk kez Ekim 2020’de gözlemlendi.

“Yeni TrickBot modüllerinde sıklıkla olduğu gibi,” PermaDll “adı veya orijinal adı” user_platform_check.dll”, Ekim 2020’de yeni TrickBot saldırı zincirinin keşfi sırasında Advanced Intelligence araştırmacılarının dikkatini çekti.” analize devam ediyor. Kulağa “kalıcı” gibi gelen “Perma”, kendi başına bu modülün TrickBot’un en yeni yüklenebilir modüller cephaneliğindeki normal TrickBot dışa aktarma modülleri içindeki rolünü anlamak için yeterince ilgi çekiciydi.”

TrickBoot, önyükleme işleminin başladığı SPI flash yongasını hedefler. Popüler RWEverything aracındaki RwDrv.sys sürücüsünü kullanarak SPI denetleyicisiyle etkileşim kurar ve BIOS denetim kaydının kilidinin açılıp açılmadığını kontrol eder.

“RWEverything (her şeyi oku-yaz), bir saldırganın sistem UEFI / BIOS’unu yöneten SPI denetleyicisi de dahil olmak üzere neredeyse her cihaz bileşenindeki ürün yazılımına yazmasına olanak tanıyan güçlü bir araçtır.” gönderiye devam ediyor. “Bu, bir saldırganın sistem sabit yazılımına kötü amaçlı kod yazmasına olanak tanıyarak, saldırgan kodunun işletim sisteminden önce yürütülmesini sağlarken aynı zamanda kodu sistem sürücülerinin dışına da gizleyebilir.”

Araştırmacı tarafından tespit edilen aktivite keşifle sınırlıdır. Aynı mekanizmanın sistem aygıt yazılımına kötü amaçlı kod yazmak için kullanılabileceğine işaret ediyorlar. Bu tür saldırıları azaltmak için, Eylül ayında BIOS yazma korumalarını etkinleştirin.

ABD Ulusal Güvenlik Ajansı (NSA) Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) Güvenli Önyükleme özelleştirmesine ilişkin kılavuz yayınladı.