Microsoft bugün, SolarWinds korsanlarının kötü niyetli faaliyetlerini ihlal edilen şirketlerin ağları içinde gizleyerek nasıl tespit edilmediklerine dair ayrıntıları paylaştı.

Daha önce bilinmeyen bu bilgiler, Microsoft 365 Savunma Araştırma Ekibi, Microsoft Tehdit İstihbarat Merkezi (MSTIC) ve Microsoft Siber Savunma Operasyonları Merkezi’nin (CDOC) güvenlik uzmanları tarafından ifşa edildi.

Bugün erken saatlerde yayınladıkları rapor, Solorigate (Sunburst) DLL arka kapısını bıraktıktan sonra özel Cobalt Strike yükleyicileri (Teardrop, Raindrop ve diğerleri) dağıtmak için kullanılan adımlar ve araçlar olan Solorigate ikinci aşama aktivasyonuyla ilgili yeni ayrıntıları paylaşıyor.

SolarWinds bilgisayar korsanlarının kaçınma taktikleri

Microsoft’un siber güvenlik uzmanlarının bulduğu gibi, SolarWinds saldırısını düzenleyen bilgisayar korsanları, ihlal edilen kuruluşların kötü niyetli eylemlerini tespit etme becerilerini büyük ölçüde azaltan bir dizi taktik, operasyonel güvenlik ve anti-adli davranış sergiledi.

“Microsoft 365 Defender’ın zengin telemetrisinde görülen saldırganın taktikleri, teknikleri ve prosedürlerine (TTP’ler) ilişkin derinlemesine analizimiz sırasında, diğer savunucuların bu olaya daha iyi yanıt vermesine ve kullanmasına yardımcı olmak için açıklamaya değer birkaç teknik gözlemledik. Microsoft 365 Defender gelişmiş arama veya Azure Sentinel sorguları gibi av araçları, geçmişteki etkinliklerin olası izlerini aramak için. “

Microsoft tarafından keşfedilen ve vurgulandığı şekliyle SolarWinds bilgisayar korsanlarının kaçınma taktiklerine ilişkin bazı örnekler:

- Her makineye özel Cobalt Strike DLL implantları yerleştirerek güvenliği ihlal edilen her ana bilgisayar için paylaşılan göstergelerden metodik kaçınma

- Güvenliği ihlal edilen cihazdaki dosya ve programları eşleştirmek için araçları ve ikili dosyaları yeniden adlandırarak çevreye kamufle etme ve karıştırma

- Uygulamalı klavye etkinliğinden önce AUDITPOL kullanarak olay günlüğünü devre dışı bırakma ve daha sonra geri etkinleştirme

- Gürültülü ağ numaralandırma etkinliklerini çalıştırmadan önce belirli protokoller için giden paketleri en aza indirmek için güvenlik duvarı kuralları oluşturma (bu işlemler tamamlandıktan sonra kaldırılır)

- Öncelikle hedeflenen ana bilgisayarlarda güvenlik hizmetlerini devre dışı bırakarak yatay hareket etkinliklerini dikkatlice planlayın

- Ayrıca, eserlerin zaman damgalarını değiştirmek için zaman doldurma kullandığına ve etkilenen ortamlarda kötü amaçlı DLL implantlarının keşfini engellemek için silme prosedürlerinden ve araçlarından yararlandığına inanılıyor.

Ek olarak, Microsoft bu saldırılarda kullanılan en ilginç ve alışılmadık taktiklerin, tekniklerin ve prosedürlerin (TTP’ler) bir listesini sağlar.

Şirket ayrıca, “bu olaydan ortaya çıkan herhangi bir yeni tekniğin ATT & CK çerçevesinin gelecekteki güncellemelerinde belgelendiğinden emin olmak için aktif olarak MITER ile çalıştığını” söyledi.

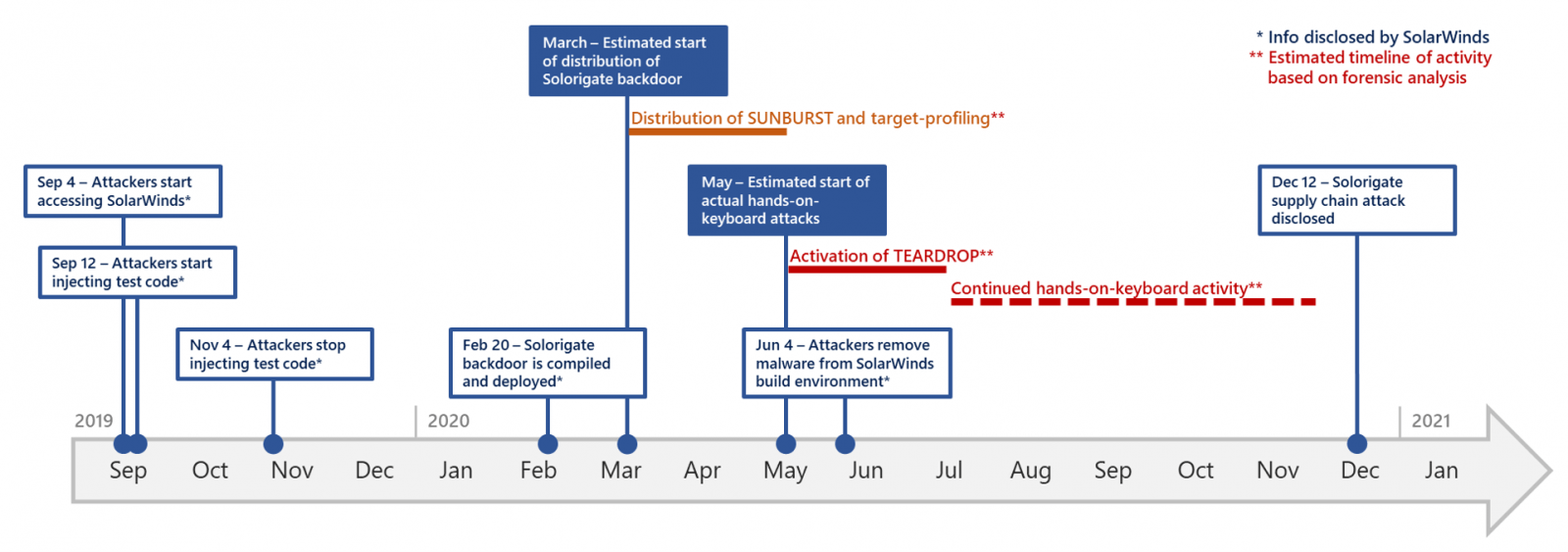

Tedarik zinciri saldırısı zaman çizelgesi

Bu saldırıların ayrıntılı bir zaman çizelgesi, Solorigate DLL arka kapısının Şubat ayında ve Mart ayı sonlarında güvenliği ihlal edilmiş ağlarda konuşlandırıldığını göstermektedir (SolarWinds ayrıca bu ayın başlarında bir saldırı zaman çizelgesi özeti sağladı ).

Bu aşamadan sonra, tehdit aktörü özel Cobalt Strike implantlarını hazırladı ve uygulamalı saldırıların büyük olasılıkla başladığı Mayıs ayı başlarına kadar ilgi çekici hedefleri seçti.

Arka kapı oluşturma işlevinin ve tehlikeye atılan kodun Haziran ayında SolarWinds ikili dosyalarından kaldırılması, bu zamana kadar saldırganların yeterli sayıda ilginç hedefe ulaştığını ve amaçlarının arka kapının konuşlandırılması ve etkinleştirilmesinden (Stage 1) belirli kurban ağlarında operasyonel olmak, Cobalt Strike implantlarını kullanarak klavyede uygulamalı olarak saldırıya devam etmek (Aşama 2), “diye ekliyor Microsoft.

Microsoft, StellarParticle (CrowdStrike), UNC2452 (FireEye), SolarStorm (Palo Alto Unit 42) ve Dark Halo (Volexity) olarak izlenen tehdit aktörü tarafından yönetilen SolarWinds tedarik zinciri saldırısına ilişkin devam eden araştırmaları sırasında bu yeni ayrıntıları ortaya çıkardı.

Tehdit aktörünün kimliği bilinmemekle birlikte, FBI, CISA, ODNI ve NSA tarafından bu ayın başlarında yayınlanan ortak bir açıklama, muhtemelen Rus destekli bir Gelişmiş Kalıcı Tehdit (APT) grubu olduğunu söylüyor.

Kaspersky , Sunburst arka kapısının Turla’ya geçici olarak bağlanan Kazuar arka kapısıyla örtüşme özelliklerinin bulunduğunu öğrendikten sonra SolarWinds hackerları ile Rus Turla hack grubu arasında bir bağlantı kurdu.

Bir başka haber: Malwarebytes, SolarWinds korsanlarının dahili e-postalarına eriştiğini söyledi