Chrome Uzantısı Şifreleri Ve Kripto Para Birimini Çalıyor! Kripto para birimini ve pano içeriklerini çalmak için tasarlanan Windows malware’i, kullanıcıların makinelerine kötü amaçlı bir VenomSoftX uzantısı yüklüyor. Uzantı, RAT (uzaktan erişim Truva atı) olarak çalışıyor, kurbanların verilerini ve kripto para birimlerini çalıyor.

Malvari’nin VİPERSOFTX’İN varlığı 2020’den beri uzmanlarca biliniyor. Örneğin daha önce Cerberus ve Fortinet tarafından anlatılmıştı. Şimdi Avast’ın uzmanları, malware’in geçmiş zaman zarfında belirgin bir şekilde değiştiğini bildiren ratları daha ayrıntılı olarak inceliyor.

93.000 ViperSoftX saldırısı girişimi tespit edildi!

Şirketin raporu, Avast’ın 2022’nin başından bu yana çoğunlukla ABD, İtalya, Brezilya ve Hindistan’dan gelen kullanıcıları etkileyen müşterilerine yönelik 93.000 ViperSoftX saldırısı girişimi tespit ettiğini ve durdurduğunu söylüyor. Aynı zamanda virüslerin ana dağıtım kanalının çeşitli yazılımlar için oyun dosyalarının ve aktivatörlerin torrent dosyaları olduğu biliniyor.

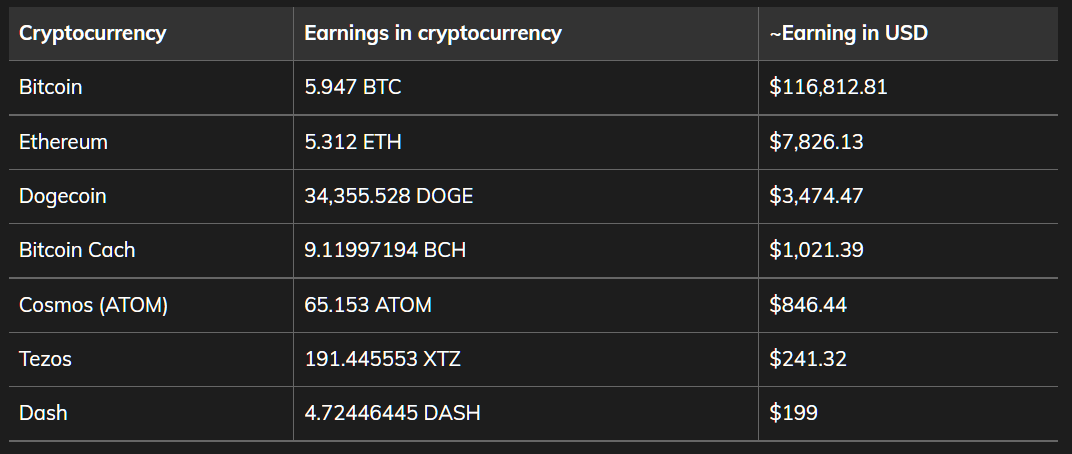

Uzmanlar, ViperSoftX ve VenomSoftX örneklerinde kodlanmış olan cüzdan adreslerini inceledikten sonra 8 Kasım 2022’den itibaren saldırganların yaklaşık 130.000 dolar kazandıklarını keşfettiler. Dahası çalınan kripto para birimi yalnızca saldırıya uğramış cihazlarda kripto para birimi işlemlerinin yönlendirilmesiyle elde edildi. Yani bu miktar bilgisayar korsanlarının diğer faaliyetlerinden elde edilen karı içermiyor.

VİPERSOFTX’İN yeni varyantları, daha önce çalışılanlardan çok farklı değil. Yani kripto para birimi cüzdanlarının verilerini çalabilir, keyfi komutlar yürütebilir, yükleri yönetim sunucusundan yükleyebilir.

Vipersoft’un yeni sürümleri arasındaki en önemli fark, kurbanların tarayıcılarına (Chrome, Brave, Edge, Opera) ek bir zararlı yazılım uzantısı olan Venomsoftx’in yüklenmesidir.

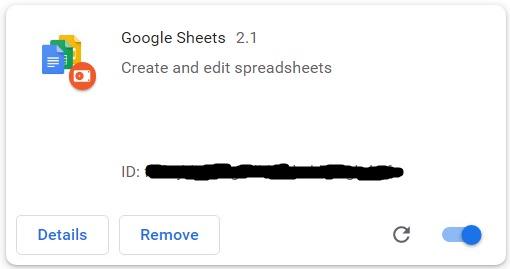

Kurbandan saklanmak için uzantı, Google tarafından oluşturulduğu iddia edilen Google Sheets 2.1 veya bir tür Update Manager olarak gizleniyor.

VenomSoftX, vipersoftx’in işlevselliğini büyük ölçüde çoğaltmasına rağmen (her iki zararlı da kurbanların kripto para birimi varlıklarını hedef alıyor), kimlik hırsızlığının kendileri uzantısı farklı bir şekilde gerçekleştiriyor ve bu da saldırganların başarı şansını artırıyor.

Uzmanlar, “VenomSoftX temel olarak kripto para birimini çalıyor, kurbanları ziyaret eden veya üzerinde bir hesabı olan çok sayıda popüler kripto para birimi değişimi için API isteklerini engelliyor” diye açıklıyor.

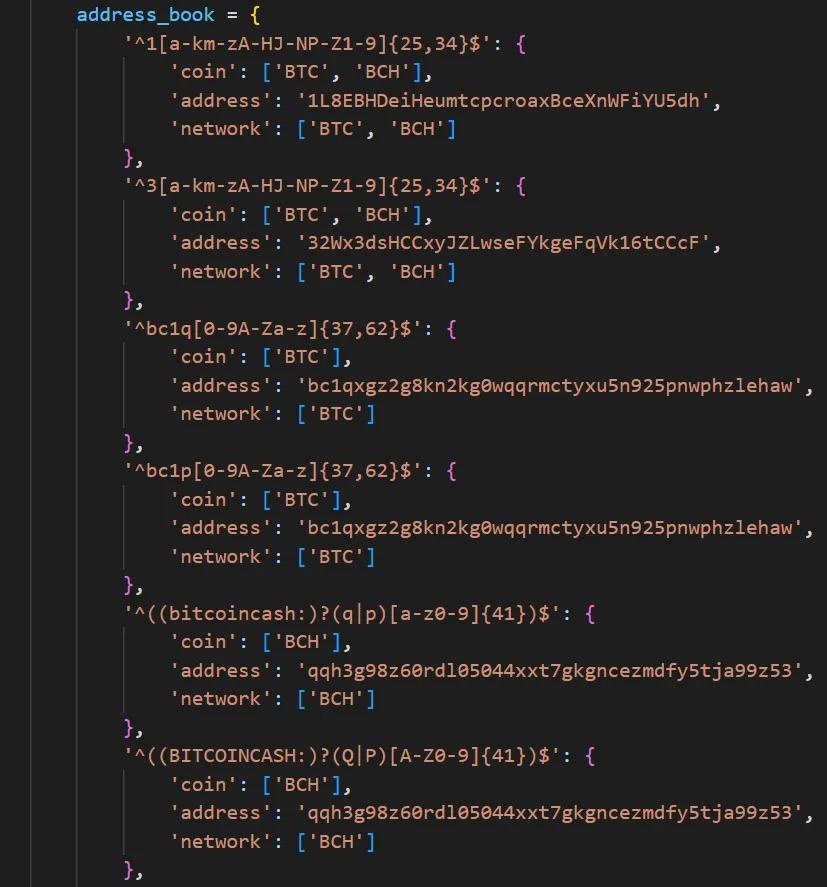

Buna ek olarak, uzantı sitelerdeki HTML’yi değiştirebilir, kullanıcının kripto para birimi cüzdanının adresini bulabilir, bununla birlikte arka plandaki öğeleri manipüle edebilir ve ödemeleri saldırganlar tarafından yönlendirebilir.

Mağdurun varlıklarını belirlemek için VenomSoftX uzantısı, yukarıda belirtilen kripto para birimi hizmetlerine yönelik tüm API isteklerini durdurur ve mevcut tüm fonları çalarak mümkün olan en yüksek işlem miktarını belirler.

Araştırmacılar, bu tür sahte Google Sayfalarını tespit etmenin basit olduğunu söylüyor: Genellikle gerçek “Google E-Tablolar”, Chrome’a bir uzantı olarak değil, bir uygulama olarak (chrome://apps/) yüklenir; bu, söz konusu sayfada kontrol edilmesi oldukça kolaydır. Tarayıcıda bir uzantı varsa, uzantıyı mümkün olan en kısa sürede silmeniz, verileri temizlemeniz ve muhtemelen şifrelerinizi değiştirmeniz gerekir.