DreamBus botnet Linux sunucularında kurumsal uygulamalara saldırıyor. Zscaler’daki analistler, 2019’da ortaya çıkan SystemdMiner kötü amaçlı yazılımının bir varyasyonu olan yeni DreamBus botnet’ten bahsetti.

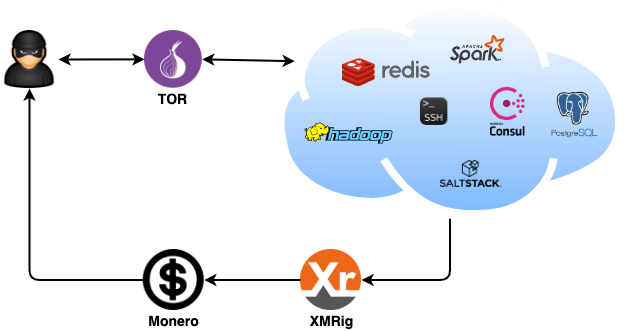

DreamBus, SystemdMiner’a göre bir dizi iyileştirme aldı. Örneğin, botnet temel olarak PostgreSQL, Redis, Hadoop YARN, Apache Spark, HashiCorp Consul, SaltStack ve SSH dahil olmak üzere Linux sistemlerinde çalışan kurumsal uygulamaları hedefler. Bazıları, kötü amaçlı yazılımların varsayılan kimlik bilgilerini kullanmaya çalıştığı kaba kuvvet saldırılarına maruz kalırken, diğerleri eski güvenlik açıklarından yararlanma saldırılarına maruz kalıyor.

DreamBus’un ana görevi, operatörlerinin, Monero kripto para biriminde (XMR) madencilik yapmak için açık kaynaklı bir madenciyi indirip kurabilmeleri için sunucuda bir yer edinmelerine izin vermektir. Ek olarak, virüslü sunuculardan bazıları botnet’i genişletmek için botlar olarak kullanılır. Daha fazla kaba kuvvet saldırıları ve diğer olası hedefleri araştırır.

DreamBus botnet Linux sunucularında kurumsal uygulamalara saldırıyor

Ayrıca Zscaler uzmanları, DreamBus’un algılanmaya karşı iyi korunduğunu not eder. Örneğin, kötü amaçlı yazılımdan etkilenen tüm sistemler, yeni HTTPS üzerinden DNS (DoH) protokolünü kullanarak botnet’in kontrol sunucusuyla iletişim kurar ve bilgisayar korsanlarının C&C sunucusu Tor’da barındırılır.

Araştırmacılar, botnet’in yalnızca bir kripto para birimi madencisi dağıttığı için zararsız görünebileceği, ancak gelecekte DreamBus operatörlerinin fidye yazılımı da dahil olmak üzere daha tehlikeli yükleri kullanmaya kolayca geçebileceği konusunda uyarıyorlar.

İlgili Makale: Windows’ta Linux Nasıl Kurulur?

On yıllık hata Linux sistemlerinde kök olmaya izin veriyor

On yıllık hata Linux sistemlerinde kök olmaya izin veriyor. Qualys uzmanları, Sudo’da Baron Samedi olarak adlandırılan CVE-2021-3156 güvenlik açığını keşfettiler. Bug çoğu Linux dağıtımını etkiler ve kök erişimi elde etmek için kullanılabilir. Güvenlik açığı şu anda sudo Sürüm 1.9.5p2’de zaten düzeltildi. Ayrıca araştırmacılar sorunu ve dağıtım geliştiricilerini önceden uyardılar. Böylece çoğu için yamalar zaten mevcut.

Raporlarında uzmanlar, güvenlik açığının örneğin, düşük ayrıcalıklı bir hesaba erişimi olan bir saldırgan tarafından kök erişimi elde etmek için kullanılabileceğini söylüyor. Hesap, hangi kullanıcıların su veya sudo komutlarına erişmesine izin verildiğini belirleyen /etc/sudoers yapılandırma dosyasında bile olmayabilir. Hata operasyonunun bir gösterimi aşağıda görülebilir.