Hackerler Sosyal Medya İkonlarına Zararlı Yazılımlarını Saklıyor! Sanguine Güvenlik analistlerini keşfettiği saldırganların steganografiyi kullanarak sosyal ağlarda içerik yayınlamak için tasarlanmış düğmelerde MageCart sıyırıcılarını sakladıklarını söyledi.

Steganografi ve MageCart Nedir?

Başlangıçta MageCart adının, banka kartı verilerini çalmak için çevrimiçi mağazaların sayfalarında web gezgini (kötü amaçlı JavaScript) kullanan ilk hack grubuydu. Ancak bu yöntem o kadar başarılıydı ki, grup kısa sürede çok sayıda taklitçiye sahip oldu ve MageCart adı bir grup ismi haline geldi. Şimdi ise bu tür saldırıların grubuna ifade edilen isim oldular.

Steganografi, bilgileri başka bir formatta gizlemek anlamına gelir (örneğin, resimler içindeki metinler, videolar içindeki resimler vb.). Son yıllarda, steganografik saldırıların en yaygın biçimi, genellikle PNG veya JPG formatlarında, görüntü dosyalarındaki kötü amaçlı yazılımları gizlemek olmuştur.

Hackerler Sosyal Medya İkonlarına Zararlı Yazılımlarını Saklıyor!

Web tarayıcılarının operatörleri bu eğilimden uzak durmadılar. Zararlı kodlarını site logolarında, ürün resimlerinde veya virüslü kaynakların faviconunda saklıyorlar.

Sanguine Security uzmanları artık kötü niyetli kodları gizlemek için yeni saldırılarda PNG veya JPG dosyaları yerine SVG dosyalarının kullanıldığını yazıyor. Büyük olasılıkla bu, son zamanlarda koruyucu çözümlerin sıradan resimlerdeki yazılımları tespit etmede daha iyi hale gelmesinden kaynaklanmaktadır.

Teorik olarak, vektör görüntülerinde kötü amaçlı kodları tespit etmek daha kolay olmalıdır. Ancak araştırmacılar, saldırganların akıllı olduklarını ve yüklerini bu tedbirleri göz önünde bulundurarak tasarladıklarını yazıyorlar.

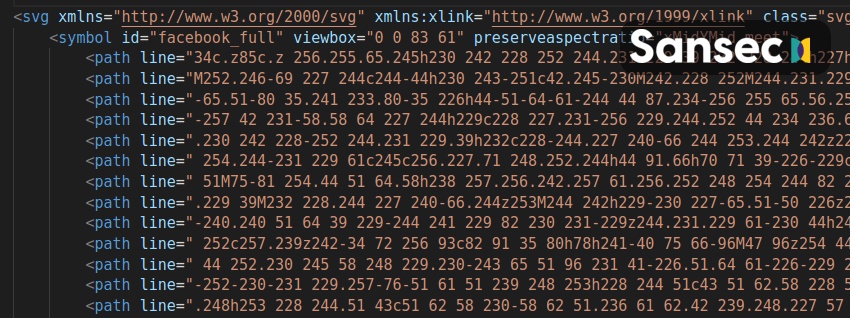

“Kötü amaçlı yazılım, yük için kapsayıcı olarak <path> öğesini kullanan bir HTML <svg> öğesi biçimini alıyor. Yükün kendisi, <svg> öğesinin doğru kullanımına benzeyen sözdizimi kullanılarak gizlenir.” diyor ve uzmanların raporunu okuyor.

Uzmanlara göre, bilgisayar korsanları bu tekniği Haziran ayında tekrar test etti ve Eylül ayında aktif e-ticaret sitelerinde keşfedildi, içerik sosyal ağ butonlarına yayıldı. (Google, Facebook, Twitter, Instagram, YouTube vb. Pinterest).

Virüs bulaşmış mağazalarda, kullanıcılar ödeme sayfasına gider gitmez, ikincil bir bileşen (kod çözücü olarak adlandırılır) sosyal medya simgelerinin içinde gizlenen kötü amaçlı kodu okur ve ardından ödeme formundan banka kartı bilgilerini yakalayıp çalan bir tuş kaydedici indirir.

İlgili Haber: Bankacılık Verilerini Çalan Yeni Casus Yazılım: EventBot