Chrome Sync verileri çalmak ve komutları iletmek için kötüye kullanılabilir. Hırvat araştırmacı Bojan Zdrnja, Chrome Sync’i kötüye kullanan kötü amaçlı bir Chrome uzantısı keşfetti.

Chrome kullanmayanlar için, bu işlevin farklı kullanıcıların cihazları arasında verileri senkronize etmek için kullanıldığını biliyoruz. Tüm kullanıcı yer işaretlerinin, tarama geçmişinin, şifrelerin, tarayıcı ayarlarının ve tarayıcı uzantılarının kopyalarını Google bulut sunucularında sakladığını hatırlayalım. Ancak ortaya çıktığı gibi senkronizasyon, virüslü tarayıcılara komut göndermek, virüslü sistemlerden veri çalmak, güvenlik duvarlarını ve diğer savunmaları atlamak için kullanılabilir.

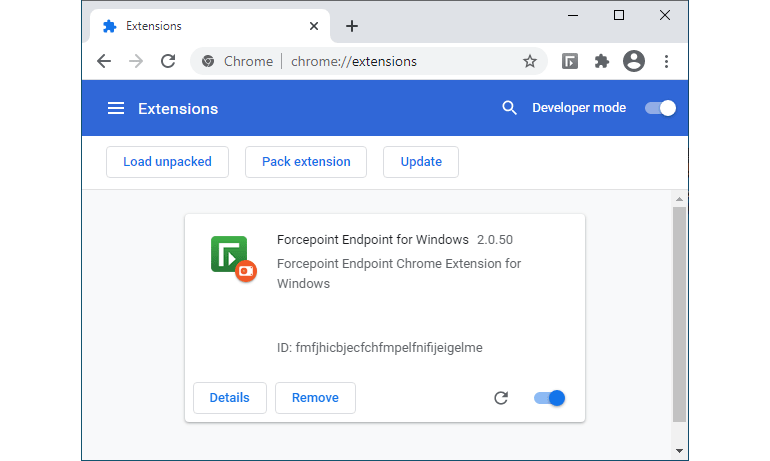

Zdrnya, incelediği olay sırasında saldırganın kurbanın bilgisayarına erişim sağladığını ancak çalışan portalının içinde olduğu için verileri çalamadığını yazıyor. Ardından bilgisayar korsanı kurbanın makinesine kötü amaçlı bir Chrome uzantısı indirdi ve Geliştirici Modu aracılığıyla başlattı.

İlgili Haber: Google Chrome Artık Zayıf Şifreleri Kontrol Ediyor

Chrome Sync verileri çalmak ve komutları iletmek için kötüye kullanılabilir

Uzantı, Forcepoint’ten bir güvenlik ürünü olarak kendini gizledi. Senkronizasyon işlevini kötüye kullanan kötü amaçlı kodlar içeriyordu ve saldırganın virüslü tarayıcıyı kontrol etmesine izin veriyordu. Bu durumda uzantı, kurbanın erişebildiği dahili bir web uygulamasındaki verileri değiştirmek için kullanılmıştır.

Uzantıda bulunan kötü amaçlı kod, bir saldırganın jeton anahtarlarını depolamak için özel bir metin alanı oluşturmasına izin verdi. Bunlar daha sonra Google bulut sunucularıyla senkronize edildi. Araştırmacıya göre, herhangi bir veri böyle bir alanda saklanabilir: virüslü bir tarayıcı hakkında kötü niyetli bir uzantı tarafından toplanan bilgilerdir. (örneğin, kullanıcı adları, şifreler, kriptografik anahtarlar vb.) Veya tam tersine komutlar olabilir.

“Bu anahtarları indirmek, okumak veya silmek için, saldırganın yalnızca aynı Google hesabıyla giriş yapması gerekiyordu, ancak farklı bir Chrome tarayıcısında (bu tek seferlik bir hesap olabilir). Ardından uzman, kurbanın ağındaki Chrome tarayıcısıyla Google’ın altyapısını kötüye kullanarak etkileşime girebilir.” diye yazıyor.

Bu nedenle, kurumsal ağlardaki verileri saldırganın Chrome’una “aktarmak” ve yerel koruma araçlarını atlamak için kötü amaçlı bir uzantı kullanılabilir. Sonuçta, çalınan içerik veya komutlar Chrome altyapısı üzerinden iletilir ve Google tarayıcısının genellikle engel olmadan çalışmasına ve veri aktarmasına izin verilir, yani bilgisayar korsanının etkinliği şüphe uyandırmaz ve çoğu kurumsal ağda engellenmez.

Zdrnya, “Şu anda client4.google.com’a erişimi engellemeyi düşünüyorsanız dikkatli olun. Bu Chrome için çok önemli bir sitedir ve diğer şeylerin yanı sıra Chrome’un İnternet’e bağlı olup olmadığını kontrol etmek için kullanılır,” diye uyarıyor Zdrnya.

Bunun yerine, araştırmacı, tarayıcıya hangi uzantıların yüklenebileceğini engellemek veya sıkı bir şekilde kontrol etmek için kurumsal Chrome özelliklerini ve grup politikalarını kullanmayı tavsiye ediyor. Komutları kötüye kullanan bu kişileri şiddetle kınıyoruz.