Google ‘ın 0day hata arama ekibi Project Zero, “son derece sofistike bir aktör” tarafından koordine edilen ve Windows ve Android kullanıcılarını sıfır gün ve n günlük istismarlarla hedefleyen bir bilgisayar korsanlığı kampanyasını ortaya çıkardı.

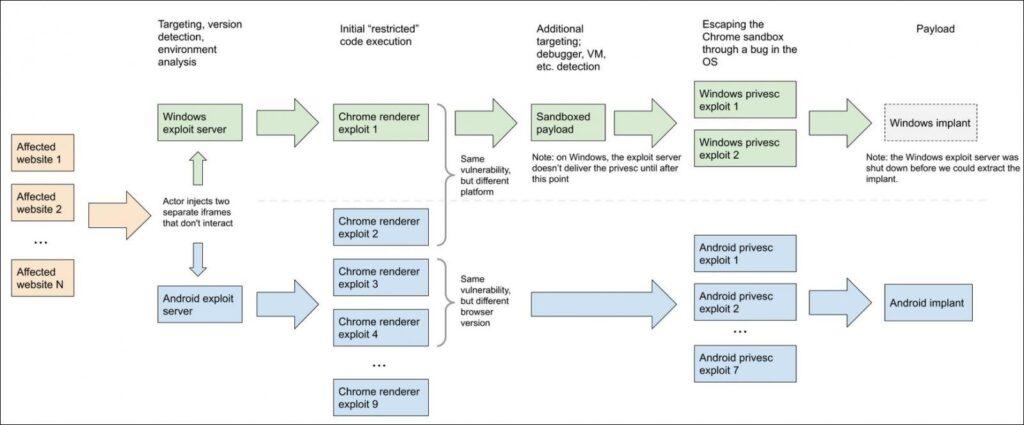

Project Zero ekibi, Google Tehdit Analizi Grubu (TAG) ile işbirliği içinde, 2020’nin başlarında her biri potansiyel hedefleri tehlikeye atmak için ayrı istismar zincirleri kullanan iki istismar sunucusu kullanan bir sulama deliği saldırısı keşfetti .

Project Zero , birkaç ay boyunca analiz ettikten sonra , “Bu istismar zincirleri, modülerlikleri sayesinde verimlilik ve esneklik için tasarlandı” dedi .

“Bunlar iyi tasarlanmış, çeşitli yeni sömürü yöntemlerine sahip karmaşık kodlar, olgun günlük kaydı, gelişmiş ve hesaplanmış sömürü sonrası teknikler ve yüksek hacimli anti-analiz ve hedefleme kontrolleri. Bunları uzman ekiplerin tasarladığına ve geliştirdiğine inanıyoruz. zincirleri sömürmek. ”

Project Zero araştırmacıları, iki istismar sunucusundan aşağıdakiler de dahil olmak üzere bir yığın bilgi toplayabildiler:

- Oluşturucu, Chrome’daki dört hatadan yararlanır ve bunlardan biri, keşif sırasında hala 0 gündü.

- İki sanal alan çıkışı, Windows’taki üç 0 günlük güvenlik açığını kötüye kullanarak kötüye kullanır.

- Android’in eski sürümleri için herkese açık olarak bilinen n gün açık istismarlardan oluşan bir “ayrıcalık yükseltme kiti”.

Bu bilgisayar korsanlığı işlemlerinde kullanılan istismar sunucularından biri, Windows kullanıcılarını hedeflemek için kullanılırken, diğeri özellikle Android cihazların güvenliğini ihlal etmeye çalıştı.

Her iki durumda da saldırganlar, hedeflerin cihazlarında uzaktan kod yürütme, Windows cihazlar için sıfır gün ve Android için n-gün olanlar üzerinde uzaktan kötü amaçlı kod yürütmek için Chrome açıklarından yararlandı.

Android istismar zincirinde hiçbir Android sıfır günü kullanılmamış olsa da, “[b] oyuncunun karmaşıklığına göre, büyük olasılıkla Android 0 günlük erişimlerine sahip olduklarını düşünüyoruz, ancak analizimizde herhangi bir şey keşfetmedik,” Proje Sıfır dedi.

Project Zero, “Sömürü bir yana, yüklerin modülerliği, değiştirilebilir sömürü zincirleri, günlük kaydı, hedefleme ve bu aktörün operasyonunun olgunluğu bunları birbirinden ayırıyor,” diye ekledi.

“Bu bilgileri kamuya açık olarak paylaşarak, özel sömürü (iyi kaynaklara sahip sömürü ekiplerinin gerçek dünyada yaptıkları) ile kamuoyunda bilinenler arasındaki bilgi boşluğunu kapatmaya devam ettiğimizi umuyoruz.”

Bu saldırılarda istismar edilen ve geçen yıl yamalanan dört sıfır gün:

- CVE-2020-6418 – TurboFan’da Chrome Güvenlik Açığı (Şubat 2020’de düzeltildi)

- CVE-2020-0938 – Windows’ta Yazı Tipi Güvenlik Açığı (Nisan 2020’de düzeltildi)

- CVE-2020-1020 – Windows’ta Yazı Tipi Güvenlik Açığı (Nisan 2020’de düzeltildi)

- CVE-2020-1027 – Windows CSRSS Güvenlik Açığı (Nisan 2020’de düzeltildi)

Üç Windows sıfır gününün tümü Microsoft tarafından Nisan 2020 Yaması Salı’da ele alınırken, Chrome sıfır günü , vahşi doğada bir istismar keşfettikten sonra Google tarafından Şubat 2020’de Chrome 80.0.3987.122 sürümüyle yamalandı.

Project Zero ekibi ayrıca , Android kullanıcılarını, Chrome , Android ve Windows istismar zincirlerini hedeflemek için kullanılan Chrome “Infinity Bug” hakkında ve ayrıca , aşağıda belirtildiği gibi , köklü ve güvenliği ihlal edilmiş Android cihazlarda kullanılan sömürü sonrası prosedür hakkında ayrı raporlar yayınladı.